前言:简介

最近, 我们发现多起.[XXXXXXX].@Ransomware_Decrypt勒索病毒的攻击事件。该病毒主要针对企业的Web应用和数据库服务器发起攻击,包括Spring Boot、Weblogic、OA、财务软件等,在拿下目标设备权限后还会尝试在内网中横向移动,获取更多设备的权限,然后执行加密程序加密设备的文件。

.[XXXXXXX].@Ransomware_Decrypt后缀勒索病毒是今年国外知名勒索病毒家族pipikaki家族的又一个新型传播病毒。

幸运的是,目前此后缀的数据恢复率较高,有较多的成功恢复案例,有需要的可以联系我们技术工程师的V号(shujuxf)咨询,下面我们来分析看看这个.[XXXXXXX].@Ransomware_Decrypt后缀勒索病毒。

一、什么是.[XXXXXXX].@Ransomware_Decrypt勒索病毒?

.[XXXXXXX].@Ransomware_Decrypt病毒是一种基于文件勒索病毒代码的加密病毒,这个病毒已在主动攻击中被发现。

.[XXXXXXX].@Ransomware_Decrypt勒索病毒以某种方式进入计算机后,会更改Windows注册表、删除卷影副本、打开/写入/复制系统文件、生成后台运行的进程、加载各种模块等。一旦在入侵后电脑系统上执行加密,.[XXXXXXX].@Ransomware_Decrypt并在文件名后附加“ .[XXXXXXX].@Ransomware_Decrypt ”扩展名。例如,最初标题为“ 1.jpg ”的文件显示为“ 1.[XXXXXXX].@Ransomware_Decrypt ”,“ 2.jpg ”显示为“ 2.[XXXXXXX].@Ransomware_Decrypt”,依此类推。

一旦在目标系统上执行了.[XXXXXXX].@Ransomware_Decrypt勒索病毒的程序,就会触发攻击的第一阶段。一旦.[XXXXXXX].@Ransomware_Decrypt文件病毒进行了初步的恶意修改,它便可以激活内置的密码模块,从而通过该模块设置数据加密过程的开始。在攻击的此阶段,.[XXXXXXX].@Ransomware_Decrypt病毒会扫描所有系统驱动器以寻找目标文件.

.[XXXXXXX].@Ransomware_Decrypt勒索病毒是如何传播感染的?

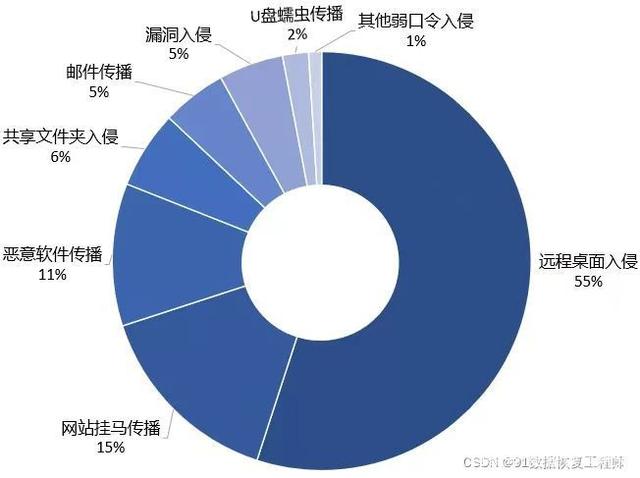

经过分析多家公司中毒后的机器环境判断,勒索病毒基本上是通过以下几种方式入侵,请大家可逐一了解并检查以下防范入侵方式,毕竟事前预防比事后恢复容易的多。

编辑

二、中了.[XXXXXXX].@Ransomware_Decrypt后缀勒索病毒文件怎么恢复?

此后缀病毒文件由于加密算法的原因,每台感染的电脑服务器文件都不一样,需要独立检测与分析加密文件的病毒特征与加密情况,才能确定最适合的恢复方案。

考虑到数据恢复需要的时间、成本、风险等因素,建议如果数据不太重要,建议直接全盘扫描杀毒后全盘格式化重装系统,后续做好系统安全防护工作即可。如果受感染的数据确实有恢复的价值与必要性,可添加我们的技术服务号(shujuxf)进行免费咨询获取数据恢复的相关帮助。

三、系统安全防护措施建议:

预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施:

① 及时给办公终端和服务器打补丁,修复漏洞,包括操作系统以及第三方应用的补丁,防止攻击者通过漏洞入侵系统。

② 尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险。

③ 不对外提供服务的设备不要暴露于公网之上,对外提供服务的系统,应保持较低权限。

④ 企业用户应采用高强度且无规律的密码来登录办公系统或服务器,要求包括数字、大小写字母、符号,且长度至少为8位的密码,并定期更换口令。

⑤ 数据备份保护,对关键数据和业务系统做备份,如离线备份,异地备份,云备份等, 避免因为数据丢失、被加密等造成业务停摆,甚至被迫向攻击者妥协。

⑥ 敏感数据隔离,对敏感业务及其相关数据做好网络隔离。避免双重勒索病毒在入侵后轻易窃取到敏感数据,对公司业务和机密信息造成重大威胁。

⑦ 尽量关闭不必要的文件共享。

⑧ 提高安全运维人员职业素养,定期进行木马病毒查杀。

联络方式:

客服热线:400-1050-918

技术顾问:133-188-44580 166-6622-5144

邮箱:91huifu@91huifu.com

粤公网安备 44030502006563号

粤公网安备 44030502006563号