.wex勒索病毒的最新威胁:如何恢复您的数据?

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

在数字化转型的浪潮中,数据已成为企业运营的核心资产、个人生活的数字印记,甚至国家安全的关键基石。然而,随着网络攻击技术的迭代升级,一种名为.wex勒索病毒的恶意软件正以“数据绑匪”的姿态,对全球个人、企业乃至政府机构发起无差别攻击。它通过高强度加密技术锁死核心文件,以“支付赎金或永久失去数据”为要挟,迫使受害者陷入两难困境——据统计,2025年全球因勒索病毒导致的经济损失已突破500亿美元,单次攻击平均造成企业停工72小时,部分中小企业甚至因此破产。面对勒索病毒造成的数据危机,

.wex勒索病毒的最新威胁:如何恢复您的数据?

案例简介:

在数字化转型的浪潮中,数据已成为企业运营的核心资产、个人生活的数字印记,甚至国家安全的关键基石。然而,随着网络攻击技术的迭代升级,一种名为.wex勒索病毒的恶意软件正以“数据绑匪”的姿态,对全球个人、企业乃至政府机构发起无差别攻击。它通过高强度加密技术锁死核心文件,以“支付赎金或永久失去数据”为要挟,迫使受害者陷入两难困境——据统计,2025年全球因勒索病毒导致的经济损失已突破500亿美元,单次攻击平均造成企业停工72小时,部分中小企业甚至因此破产。面对勒索病毒造成的数据危机,

导言

在数字化转型的浪潮中,数据已成为企业运营的核心资产、个人生活的数字印记,甚至国家安全的关键基石。然而,随着网络攻击技术的迭代升级,一种名为.wex勒索病毒的恶意软件正以“数据绑匪”的姿态,对全球个人、企业乃至政府机构发起无差别攻击。它通过高强度加密技术锁死核心文件,以“支付赎金或永久失去数据”为要挟,迫使受害者陷入两难困境——据统计,2025年全球因勒索病毒导致的经济损失已突破500亿美元,单次攻击平均造成企业停工72小时,部分中小企业甚至因此破产。面对勒索病毒造成的数据危机,您可随时通过添加我们工程师的技术服务号(data338)与我们取得联系,我们将分享专业建议,并提供高效可靠的数据恢复服务。

一、.wex勒索病毒:数字时代的“数据绑匪”技术剖析

作为STOP/Djvu勒索病毒家族的代表性变种,.wex勒索病毒采用AES-256对称加密与RSA-2048非对称加密的混合模式,通过动态密钥生成技术对目标文件实施无差别攻击。其加密过程具有以下特征:

-

全盘覆盖加密:病毒会扫描系统内所有磁盘分区,包括移动硬盘、U盘及网络共享驱动器,对文档(.docx/.xlsx)、图片(.jpg/.png)、数据库(.mdb/.sql)等核心文件进行深度加密。例如,某汽车零部件企业因RDP弱口令漏洞被入侵,导致核心设计图纸被加密,生产停滞72小时,直接经济损失超2000万元。

-

动态密钥机制:每个文件使用独立AES密钥,RSA公钥加密后嵌入文件头,结合代码混淆与虚拟化技术躲避动态分析,20分钟可完成100GB数据加密,创下勒索软件速度纪录。

-

双重勒索策略:在加密文件同时,通过Mimikatz提取域控凭证窃取商业机密,并在暗网平台拍卖敏感数据。2023年某金融机构因此被勒索5000万美元。

二、遭遇.wex勒索病毒的加密

凌晨,某科技公司IT主管林峰被刺耳的警报惊醒——核心服务器集体瘫痪,所有终端屏幕泛着血红色警告:“文件被.wex加密,72小时内付500万美元赎金,否则数据清零!”

此时公司正处上市冲刺期,一份2.3亿元的订单即将落地。若数据丢失,不仅上市梦碎,还将背负巨额违约赔偿。

自救乱局应急团队迅速行动:

-

切断网络隔离病毒,却发现近三个月备份因存储不足被覆盖,唯一完整备份是半年前未验证的旧数据。

-

暗网解密工具失效,董事会陷入“付赎金怕二次勒索,不付则等死”的激烈争论。更糟的是,公司账户流动资金仅800万,远不够赎金。

转机降临绝望之际,91数据恢复公司被紧急召来。首席工程师陈默团队连夜检测:

-

发现病毒变种存在漏洞——部分文件加密时未完全覆盖数据头。

-

NAS硬盘因RAID故障保留了碎片,可通过“数据雕刻”重组。

24小时生死时速恢复分三步:

-

从NAS提取完整合同、财报,业务部门临时复工。

-

重构核心设计图,研发测试继续推进。

-

距截止6小时,最后一份加密文件解密成功。

最终,99%的核心数据被救回。攻击源头竟是员工泄露的“123456”弱密码VPN账号。

重生之后公司痛定思痛:

-

网络安全预算从2%提至5%,部署零信任架构。

-

备份遵循“3-2-1-1-0”原则,每日验证。

-

员工每月接受钓鱼测试,安全意识纳入考核。

三个月后,公司成功上市。CEO在路演时直言:“这场危机让我们明白,数字化时代,安全不是成本,而是生存的底线。”

如今,那台被加密的硬盘静静躺在林峰桌上——它是劫后余生的勋章,更是未来更强的铠甲。

如果您的系统被勒索病毒感染导致数据无法访问,您可随时添加我们工程师的技术服务号(data338),我们将安排专业技术团队为您诊断问题并提供针对性解决方案。

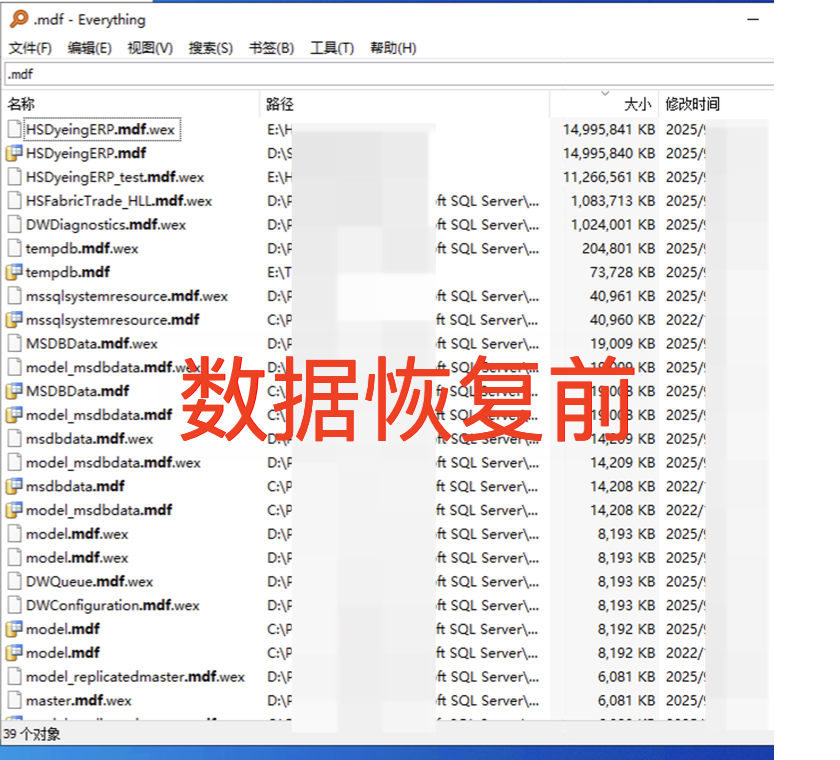

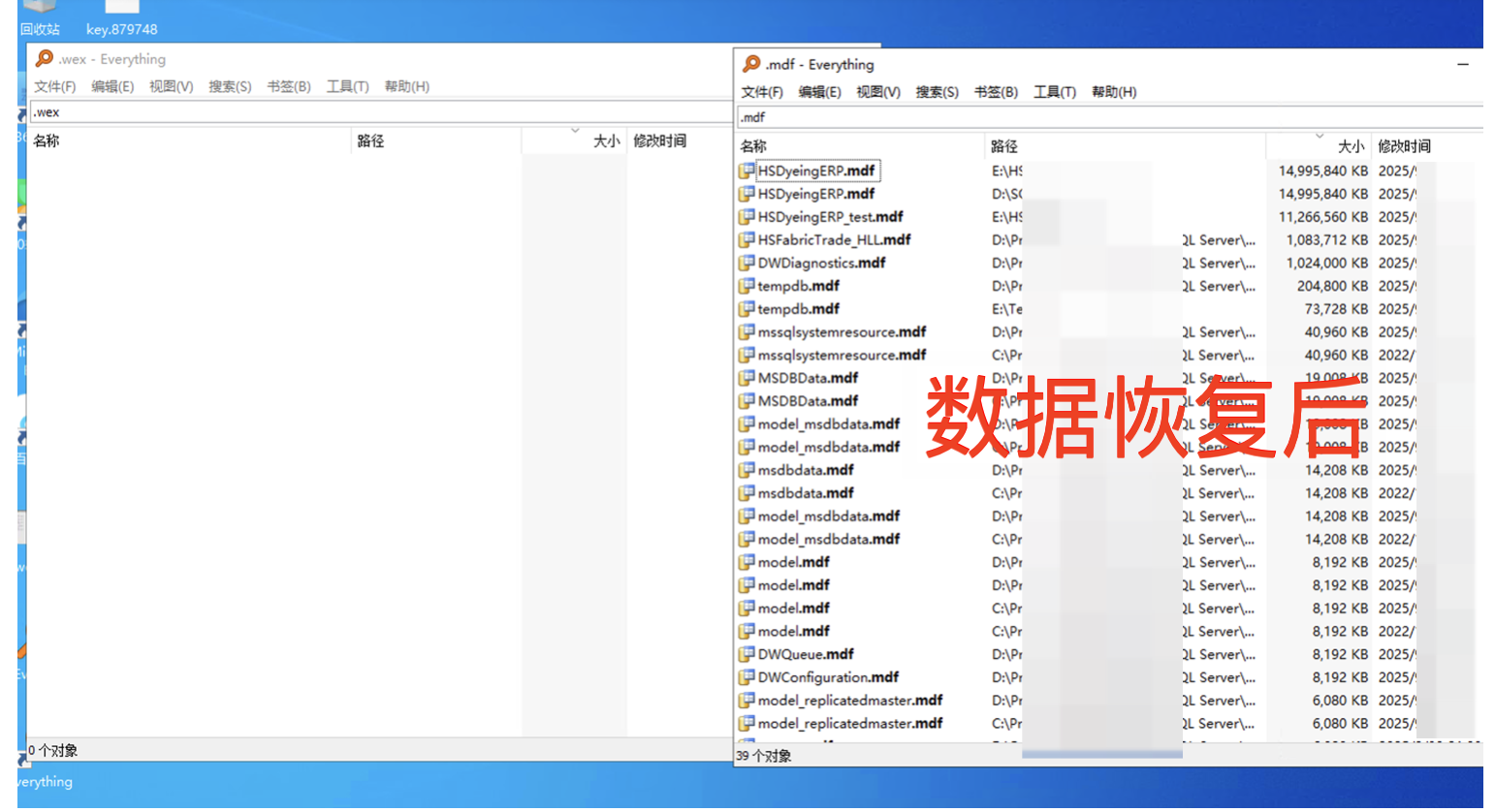

被.wex勒索病毒加密后的数据恢复案例:

三、数据恢复的四大技术路径

路径1:备份恢复(最优解)

遵循3-2-1备份原则(3份副本、2种介质、1份异地)的企业可快速恢复数据:

-

本地备份:从未感染的外部硬盘或NAS设备中恢复文件。

-

云备份:通过阿里云、百度云等服务商的“历史版本”功能回滚至加密前状态。例如,2025年某电商企业通过阿里云备份成功恢复被加密的订单数据库,避免“双11”促销活动延期,挽回潜在损失超5000万元。

-

系统还原点:在Windows系统中使用“系统还原”功能(需提前开启)。

路径2:解密工具(特定变种适用)

-

No More Ransom项目:由欧洲刑警组织与卡巴斯基联合发起,提供超120种勒索病毒的解密工具。用户上传加密文件样本或勒索信后,系统自动识别病毒类型并匹配解密方案。

-

ID Ransomware:通过上传加密文件或勒索信,帮助用户识别病毒家族并提供解密方法。 注意:解密工具仅适用于早期版本变种,使用前需通过MD5校验确认文件完整性。

路径3:专业数据恢复(高价值数据首选)

若备份失效且无解密工具,可联系91数据恢复等专业机构,采用以下技术:

-

磁盘镜像:对感染硬盘进行全盘镜像,避免直接操作导致数据覆盖。

-

数据雕刻:利用文件头/尾标识,从碎片中重组被删除的文件。

-

密码破解:针对弱加密算法(如早期AES-128),尝试暴力破解密钥。 风险提示:专业恢复费用较高(单次服务约5000-50000元),且无法保证100%成功。

路径4:系统重装(终极方案)

在感染严重且数据价值较低时,可彻底清除病毒并重装系统。但需注意:

-

重装前需格式化磁盘,防止病毒残留。

-

重装后需立即更新系统补丁,并安装杀毒软件。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.wex勒索病毒,.wax勒索病毒,.roxaew勒索病毒, weaxor勒索病毒,.spmodvf勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.Darkness勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。