网络安全防护必读:.888勒索病毒防护与数据恢复策略

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

2025年,网络安全领域持续面临新型勒索病毒的威胁,其中.888勒索病毒家族因其狡猾的攻击手段和顽固的加密机制,成为医疗机构、企业及个人用户的重要威胁。该病毒通过数据库弱口令爆破、钓鱼邮件等方式入侵系统,加密文件后追加.888后缀,并要求受害者支付赎金以获取解密密钥。本文将从病毒特性、数据恢复方法及预防策略三方面展开详细分析。

网络安全防护必读:.888勒索病毒防护与数据恢复策略

案例简介:

2025年,网络安全领域持续面临新型勒索病毒的威胁,其中.888勒索病毒家族因其狡猾的攻击手段和顽固的加密机制,成为医疗机构、企业及个人用户的重要威胁。该病毒通过数据库弱口令爆破、钓鱼邮件等方式入侵系统,加密文件后追加.888后缀,并要求受害者支付赎金以获取解密密钥。本文将从病毒特性、数据恢复方法及预防策略三方面展开详细分析。

引言

2025年,网络安全领域持续面临新型勒索病毒的威胁,其中.888勒索病毒家族因其狡猾的攻击手段和顽固的加密机制,成为医疗机构、企业及个人用户的重要威胁。该病毒通过数据库弱口令爆破、钓鱼邮件等方式入侵系统,加密文件后追加.888后缀,并要求受害者支付赎金以获取解密密钥。本文将从病毒特性、数据恢复方法及预防策略三方面展开详细分析。如果您的机器遭遇勒索病毒的袭击时,我们的vx技术服务号(data788)是您坚实的后盾,共享我们的行业经验和智慧,助您迅速恢复运营。

一、.888勒索病毒的初始入侵与横向渗透深度解析

1. 初始入侵:MSSQL弱口令爆破的“精准打击”

-

攻击目标:医疗、企业等机构的数据库服务器,尤其是暴露在公网的MSSQL服务(端口1433)。

-

攻击手段:

-

-

暴力破解:使用工具(如ncrack)扫描目标数据库,尝试sa、admin等弱口令组合。2025年3月某医院攻击事件中,攻击者通过10,000+次失败登录尝试后成功入侵。

-

漏洞利用:若数据库存在未修复漏洞(如CVE-2024-XXXX),攻击者可直接提权,绕过弱口令阶段。

-

-

隐蔽部署:成功登录后,病毒将加密器投放至Music\misc等隐蔽目录,并通过ping 127.0.0.1 -n 5 > nul延迟执行,绕过实时监控。

2. 横向渗透:从单点到全网的“蠕虫式扩散”

-

提权操作:

-

-

权限劫持:利用SeImpersonatePrivilege权限劫持系统进程(如lsass.exe),获取SYSTEM权限。

-

漏洞利用:通过未修复的漏洞(如CVE-2023-28572)横向移动,感染内网其他设备。

-

-

内网扫描:

-

-

端口扫描:使用工具(如Masscan)扫描内网开放端口(如445、3389),定位其他数据库或共享文件夹。

-

密码爆破:对内网主机重复弱口令爆破,扩大感染范围。

-

-

数据窃取:

-

-

敏感文件上传:将窃取的数据库、患者记录等上传至攻击者服务器,为后续勒索增加筹码。

-

勒索信投放:在桌面生成!RESTORE_FILES!.txt勒索信,要求支付比特币赎金(如0.1 BTC)。

-

若您的数据文件因勒索病毒而加密,只需添加我们的技术服务号(data788),我们将全力以赴,以专业和高效的服务,协助您解决数据恢复难题。

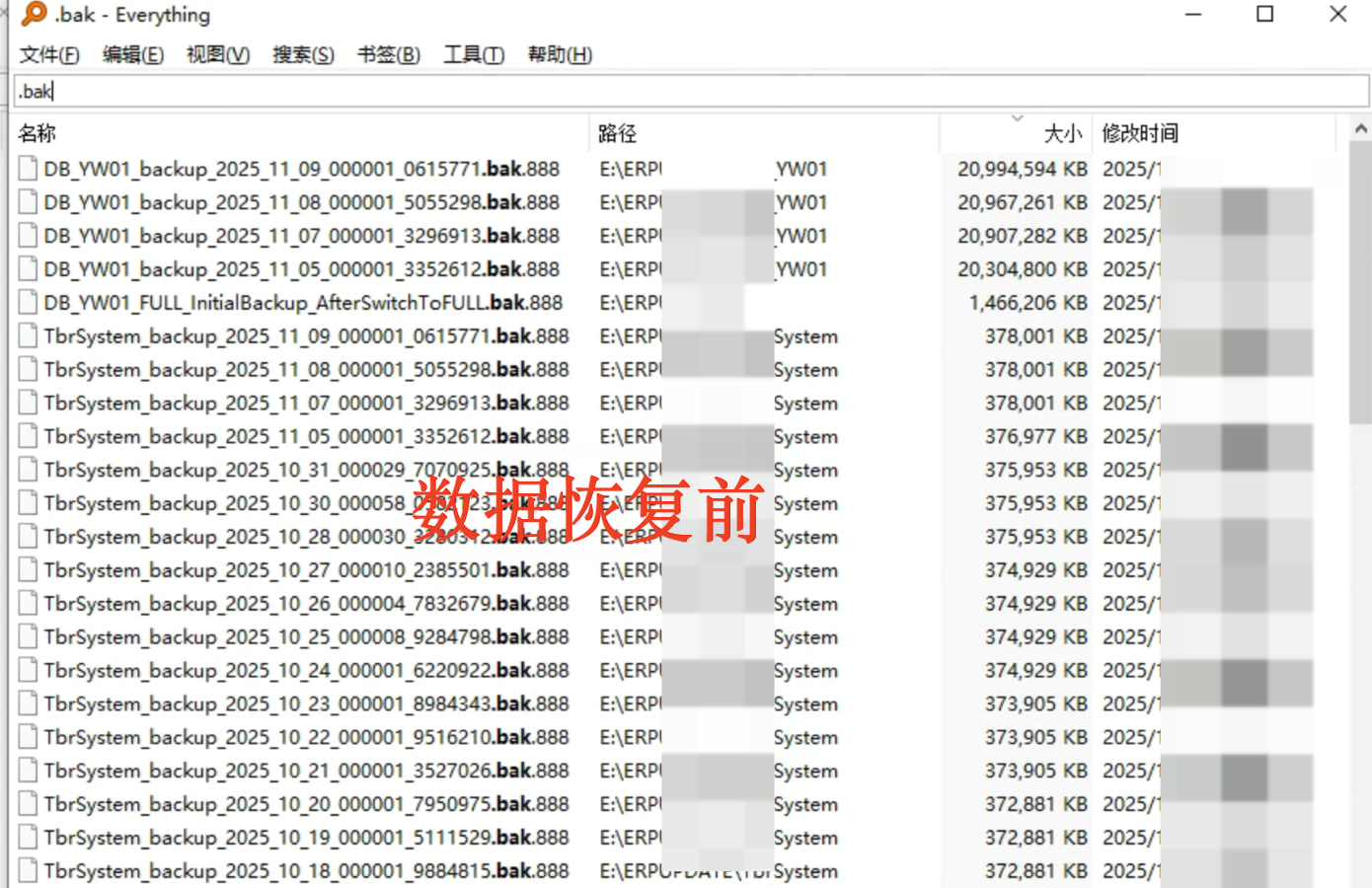

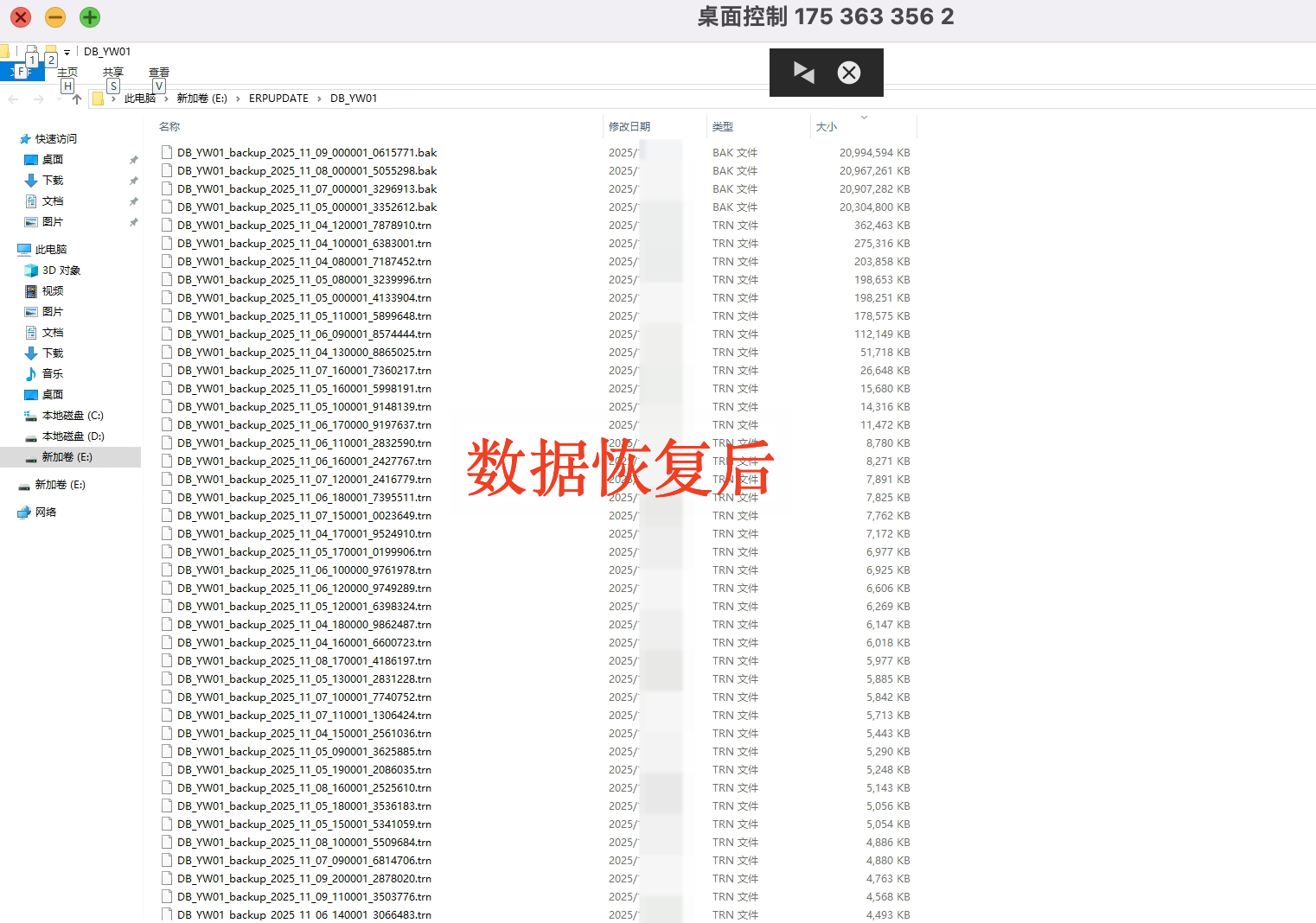

被.888勒索病毒加密后的数据恢复案例:

二、数据恢复方案:从备份到解密的“三重保障”

1. 历史备份还原:最可靠的恢复途径

-

适用场景:事前已实施3-2-1备份策略(3份备份、2种介质、1份离线存储)。

-

操作步骤:

-

-

断开感染设备与网络的连接,防止备份文件被二次加密。

-

使用未感染的干净设备,从云存储(如AWS S3)或离线硬盘中恢复数据。

-

对系统进行全盘格式化或重装后,重新导入备份文件。

-

-

案例:2025年3月某医院通过离线备份在4小时内恢复全部患者数据,避免业务中断。

2. 解密工具尝试:针对特定变种的突破口

-

适用场景:病毒存在编码漏洞或攻击者主动释放密钥。

-

操作步骤:

-

-

访问360解密大师或No More Ransom平台,上传加密文件样本或勒索信内容。

-

平台通过特征比对(如加密文件头、勒索信关键词)匹配已知解密方案。

-

若支持解密,下载工具并按照指引操作(需先备份加密文件以防失败)。

-

-

案例:2024年10月,某金融机构通过360解密大师成功恢复被.888早期变种加密的财务数据。

3. 专业数据恢复:深度扫描与碎片重组

-

适用场景:无备份且解密工具无效时。

-

操作步骤:

-

-

使用万兴恢复专家或嗨格式数据恢复大师等工具,选择“深度扫描”模式。

-

工具通过分析磁盘扇区中的残留数据碎片,尝试重组被删除的原始文件。

-

扫描完成后,按文件类型(如.docx、.jpg)筛选并恢复至安全位置。

-

-

原理:.888病毒通常先复制文件再加密副本,原始文件可能未被完全覆盖,数据恢复软件可挖掘这些残留碎片。

三、防御策略:构建“技术+管理+人员”的三重防线

1. 基础防护:密码管理与端口控制

-

强密码策略:采用“字母+数字+特殊符号”组合,长度≥12位(如%P@ssw0rd_2025!),避免使用生日、姓名等易猜信息。

-

端口管理:

-

-

关闭不必要的端口(如445、139、3389),仅允许特定IP访问数据库端口。

-

修改RDP默认端口(如从3389改为5985),降低暴力破解风险。

-

-

日志审计:启用服务器日志记录功能,监控异常登录行为(如非工作时间段的多次失败登录)。

2. 终端防护:软件与系统加固

-

杀毒软件部署:安装卡巴斯基企业版或微软Defender for Endpoint,开启实时监控、行为检测和勒索软件防护模块。

-

系统更新:定期应用Windows补丁(如KB5026361修复CVE-2024-XXXX漏洞),禁用已弃用的协议(如SMBv1)。

-

应用白名单:通过组策略限制仅允许授权程序运行,阻止.888加密器等未知进程执行。

3. 网络隔离与访问控制

-

虚拟专用网络(VPN):远程访问必须通过VPN连接,启用双因子认证(如短信验证码+硬件令牌)。

-

最小权限原则:普通员工仅授予读取权限,数据库管理员权限分离,避免单点突破导致全系统沦陷。

-

外设管控:禁用U盘自动运行功能,所有外设接入前需通过杀毒软件扫描。

4. 员工安全意识培训

-

钓鱼模拟演练:定期发送模拟钓鱼邮件,测试员工对可疑附件(如.exe、.js)的识别能力。

-

安全操作规范:禁止使用公共Wi-Fi访问敏感系统,要求所有远程操作通过企业VPN进行。

-

应急响应流程:制定《勒索病毒处置手册》,明确隔离感染设备、上报安全团队、联系专业机构的步骤。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.wxr勒索病毒, weax勒索病毒,.wex勒索病毒,.wax勒索病毒,.spmodvf勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,[[ruizback@proton.me]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.Darkness勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。