数据安全无小事:抵御.xr勒索病毒,从预防到恢复

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

在数字化办公高度普及的今天,勒索病毒已成为企业数据安全的头号“隐形杀手”。近期,一种名为 .xr的勒索病毒频繁活跃,利用其强悍的加密能力,让无数企业和个人用户陷入数据被锁、业务瘫痪的困境。作为 Xorist 勒索病毒家族的典型变种,.xr 病毒不仅破坏力极强,且传播手段隐蔽。

一旦不幸感染,您的文档、图片、数据库等核心文件后缀将被强制篡改为 .xr,且无法正常打开。本文将为您深度拆解 .xr 勒索病毒的攻击特征,提供科学有效的数据恢复方案,并助您构建铜墙铁壁般的防御体系。

数据安全无小事:抵御.xr勒索病毒,从预防到恢复

案例简介:

在数字化办公高度普及的今天,勒索病毒已成为企业数据安全的头号“隐形杀手”。近期,一种名为 .xr的勒索病毒频繁活跃,利用其强悍的加密能力,让无数企业和个人用户陷入数据被锁、业务瘫痪的困境。作为 Xorist 勒索病毒家族的典型变种,.xr 病毒不仅破坏力极强,且传播手段隐蔽。

一旦不幸感染,您的文档、图片、数据库等核心文件后缀将被强制篡改为 .xr,且无法正常打开。本文将为您深度拆解 .xr 勒索病毒的攻击特征,提供科学有效的数据恢复方案,并助您构建铜墙铁壁般的防御体系。

导言

在数字化办公高度普及的今天,勒索病毒已成为企业数据安全的头号“隐形杀手”。近期,一种名为 .xr的勒索病毒频繁活跃,利用其强悍的加密能力,让无数企业和个人用户陷入数据被锁、业务瘫痪的困境。作为 Xorist 勒索病毒家族的典型变种,.xr 病毒不仅破坏力极强,且传播手段隐蔽。

一旦不幸感染,您的文档、图片、数据库等核心文件后缀将被强制篡改为 .xr,且无法正常打开。本文将为您深度拆解 .xr 勒索病毒的攻击特征,提供科学有效的数据恢复方案,并助您构建铜墙铁壁般的防御体系。 当面对被勒索病毒攻击导致的数据文件加密问题时,您可添加我们的技术服务号(sjhf91)。我们将为您提供专业、快速的数据恢复技术支持。

.xr勒索病毒的移动介质与网络的横向渗透

一、 内网传播:局域网内的“多米诺骨牌”效应

内网传播是勒索病毒在企业环境中造成毁灭性打击的主要原因。.xr 病毒利用企业内部信任的“共享环境”,从单点迅速扩散到全网。

1. 攻击原理:利用 Windows 共享协议

-

API 调用扫描:.xr 病毒在感染主机后,会调用 Windows 系统的网络 API(如 NetShareEnum 或 WNetOpenEnum),枚举当前局域网内所有可访问的计算机和共享文件夹。

-

权限凭证窃取(哈希传递):病毒会尝试读取当前 infected 机器的内存缓存。如果您平时使用了管理员账户登录,或者访问过其他共享盘,您的账户密码(或哈希值)可能就留在了内存里。病毒会“顺手牵羊”,利用这些合法凭证去尝试登录局域网内的其他机器。

-

暴力破解:如果内存中找不到凭证,病毒会自带一个弱口令字典,尝试猜解其他机器的 Administrator 账户密码。

2. 传播流程

-

探测:病毒向局域网段(如 192.168.1.1 到 192.168.1.255)发送大量数据包,寻找存活主机。

-

入侵:一旦发现某台主机开放了 445端口(SMB服务) 或 135/139端口,且密码简单或为空,病毒就会建立连接。

-

部署:病毒将自身复制到目标主机的共享目录或隐藏的管理共享(如 ADMIN$, C$)中。

-

执行:通过远程命令(如 psexec 或 WMI),远程指令目标主机运行病毒文件。

-

加密:目标主机开始加密自己的文件,并成为新的感染源,继续向下一台机器传播。

3. 现实危害

很多公司以为只有文件服务器重要,于是只加固了服务器。但 .xr 病毒会通过内网感染每一台员工的办公电脑。一旦员工电脑被加密,即使服务器没事,员工也无法工作,且被加密的本地散落数据(如个人保存的草稿、客户微信记录等)往往更难找回。

二、 U盘传播:物理世界的“特洛伊木马”

U盘传播是一种利用人类习惯和系统机制的古老但有效的攻击方式,被称为“摆渡攻击”。.xr 病毒利用这种方式,可以突破物理隔离(如切断网络的服务器),甚至渗透进高度保密的内部网络。

1. 攻击原理:利用“自动播放”漏洞与欺骗

虽然现代 Windows 系统默认关闭了 U 盘的“自动运行”功能,但 .xr 病毒通过两种高级手段绕过限制:

-

伪装双击:

-

-

病毒会将 U 盘中的所有原有文件隐藏(设置属性为“隐藏+系统”)。

-

然后,病毒复制自己,并将文件名改为原文件夹的名字(例如 工作资料),图标也伪装成文件夹的样式。

-

结果:当您插入 U 盘,想双击打开“工作资料”文件夹时,实际运行的是病毒程序。

-

-

利用 LNK 漏洞(快捷方式漏洞):

-

-

病毒会在 U 盘根目录下生成一个特殊的 .lnk(快捷方式)文件。这个快捷方式被编写了恶意代码。

-

结果:只要您打开 U 盘,甚至不需要双击,仅仅是资源管理器试图显示该快捷方式的图标,就会触发恶意代码执行病毒。

-

2. 传播流程

-

感染源:一台电脑感染了 .xr 病毒。

-

潜伏:用户插上干净的 U 盘拷贝文件。病毒后台检测到 U 盘插入,立即向其根目录写入病毒体(通常是 .exe 文件)和伪装文件。

-

摆渡:用户拔下 U 盘,插入到另一台未联网或隔离的电脑上(如财务专用机、服务器维护终端)。

-

触发:用户在隔离电脑上双击 U 盘中的“文件夹”查看资料,瞬间激活病毒。

-

破坏:这台原本安全的隔离电脑被感染,核心数据被加密。

3. 现实危害

这是企业最痛心的场景。很多公司认为服务器不联网就是安全的,却忽略了运维人员或员工频繁使用 U 盘在“内网”和“外网”之间倒数据。U 盘成了连接“污染区”和“洁净区”的致命桥梁。

数据的重要性不容小觑,您可添加我们的技术服务号(sjhf91),我们将立即响应您的求助,提供针对性的技术支持。

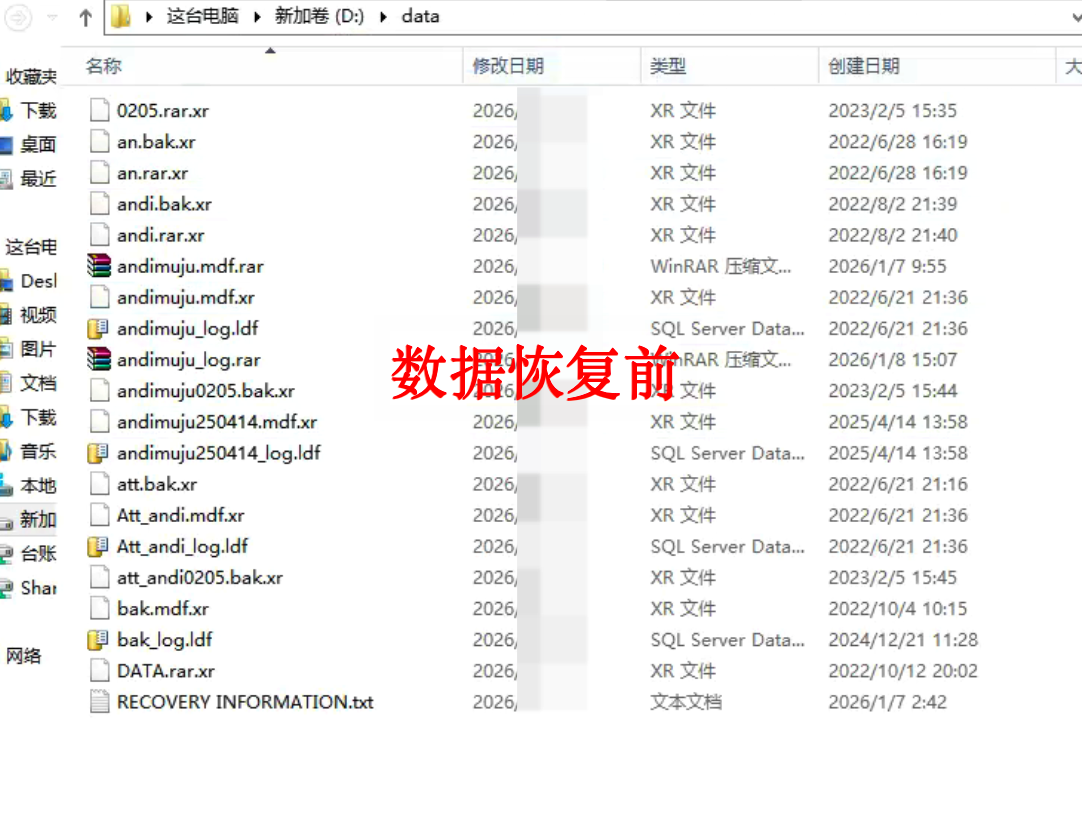

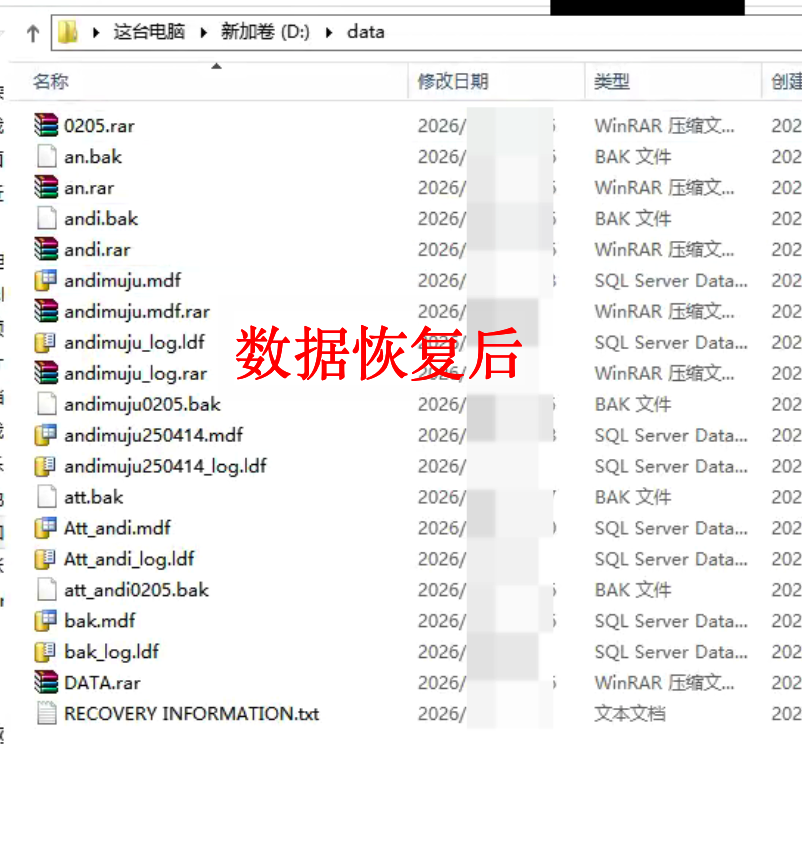

被.xr勒索病毒加密后的数据恢复案例:

被.xr加密后的数据恢复全攻略

发现文件后缀变为 .xr 后,请立即停止一切操作,切勿急于支付赎金(黑客往往收钱不办事)或盲目使用网传的“破解版解密工具”。请严格按照以下步骤进行自救:

第一步:物理“止血”,阻断传播

-

紧急断网:.xr 病毒具备内网横向渗透能力。发现中毒的第一秒,立即拔掉服务器网线,关闭 Wi-Fi,防止病毒通过共享文件夹感染局域网内的其他终端。

-

禁止写入:严禁在受感染的硬盘上保存任何新文件、下载软件或进行磁盘碎片整理。任何新的数据写入都可能覆盖掉原始文件的残留痕迹,导致永久无法恢复。

第二步:利用“备份疫苗”实现无损恢复这是最安全、最经济、最推荐的恢复方案。

-

环境净化:在恢复数据前,必须确保病毒已被彻底清除。建议对中毒硬盘进行全盘格式化,并重装操作系统与所有安全补丁。

-

离线还原:确认环境无毒后,从冷备份(移动硬盘、磁带库)或异地灾备中还原数据。

第三步:寻求专业“数字手术”若无备份,也不要轻易放弃。应立即寻求专业技术支持。

-

在线查询:首先访问 No More Ransom,上传被加密样本和勒索信。.xr 病毒有时会使用固定密钥,如果运气好,您可能找到免费的解密工具。

-

专业数据恢复:对于没有现成解密器的变种,建议联系 91数据恢复公司 等专业机构。

-

-

底层修复:专家团队会利用专业设备对硬盘进行扇区级镜像,针对 .xr 病毒的加密特征,利用二进制分析技术提取文件碎片,通过修复文件头、数据库页重组等技术手段,尽可能抢救出核心文件,无需向黑客妥协。

-

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.rx勒索病毒, .xr勒索病毒, weax勒索病毒,,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,[[ruizback@proton.me]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.snojdp勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒,.[[yatesnet@cock.li]].wman勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。