防范.mallox勒索病毒必看:如何建立数据“免疫”防线?

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

在当今的网络黑产中,勒索病毒的迭代速度快得惊人。近期,一款名为 .mallox 的勒索病毒在企业和个人用户中频繁爆发,造成了严重的损失。该病毒以其狡猾的传播方式和强悍的加密能力,让无数受害者在面对屏幕上无法打开的文件时陷入绝望。本文将为您详细拆解 .mallox 勒索病毒的攻击手法,并提供科学的数据恢复路径及防御策略。

防范.mallox勒索病毒必看:如何建立数据“免疫”防线?

案例简介:

在当今的网络黑产中,勒索病毒的迭代速度快得惊人。近期,一款名为 .mallox 的勒索病毒在企业和个人用户中频繁爆发,造成了严重的损失。该病毒以其狡猾的传播方式和强悍的加密能力,让无数受害者在面对屏幕上无法打开的文件时陷入绝望。本文将为您详细拆解 .mallox 勒索病毒的攻击手法,并提供科学的数据恢复路径及防御策略。

引言

在当今的网络黑产中,勒索病毒的迭代速度快得惊人。近期,一款名为 .mallox 的勒索病毒在企业和个人用户中频繁爆发,造成了严重的损失。该病毒以其狡猾的传播方式和强悍的加密能力,让无数受害者在面对屏幕上无法打开的文件时陷入绝望。本文将为您详细拆解 .mallox 勒索病毒的攻击手法,并提供科学的数据恢复路径及防御策略。 如果您的机器遭遇勒索病毒的袭击时,我们的vx技术服务号(data788)是您坚实的后盾,共享我们的行业经验和智慧,助您迅速恢复运营。

.mallox 勒索病毒是如何进来的?

关于 .mallox 勒索病毒 传播方式的描述,我们可以将其拆解为三个核心攻击场景,从技术层面为您详细剖析黑客究竟是如何一步步突破防线,将病毒植入您的服务器的。

以下是详细的“入侵路径分析”:

1. “敲门”第一步:全网扫描与嗅探

黑客并非随机找目标,而是使用自动化扫描工具(如 Shodan、ZMap 或自研的僵尸网络脚本)在互联网上进行地毯式搜索。

-

寻找目标:扫描器会向全球 IP 地址发送探测包,专门寻找开放了 1433 端口(SQL Server 默认端口)或 3389 端口(Windows 远程桌面默认端口)的设备。

-

识别指纹:一旦端口开放,扫描器会进一步识别服务的版本信息,判断是否存在已知的漏洞或是否存在弱口令的可能性。

2. “破门”手段一:SQL Server 弱口令与 xp_cmdshell 攻击(最常见)

这是 .mallox 病毒最经典的攻击路径,主要针对数据库服务器。

A. 暴力破解弱口令

黑客获取目标 IP 后,会使用庞大的弱口令字典(包含常用的用户名和密码组合)进行自动化撞库。

-

常见的弱口令:

-

-

账号:sa(SQL Server 的超级管理员账号)

-

密码:123456、sa123、123、root、password、P@ssw0rd 甚至为空。

-

-

结果:如果您的数据库管理员恰好使用的是此类简单密码,攻击者只需几秒钟就能获得数据库的最高权限(sysadmin)。

B. 开启“后门”:xp_cmdshell

一旦获得数据库权限,黑客并不会满足于查看数据,他们的目标是控制操作系统(OS)。他们会利用 SQL Server 的强大存储过程 xp_cmdshell。

-

检测状态:黑客首先执行 SQL 命令检测 xp_cmdshell 是否开启。

-

-

sql 语句示例:exec master..xp_cmdshell 'dir c:\'

-

-

开启组件:如果系统管理员为了安全禁用了该功能,黑客会利用 sp_configure 命令将其重新开启。

-

-

*操作逻辑*:启用 show advanced options -> 将 xp_cmdshell 值设为 1 -> 重新配置。

-

-

执行系统命令:xp_cmdshell 允许 SQL Server 直接调用 Windows 的命令行(CMD)。此时,数据库就变成了黑客操控操作系统的傀儡。

C. 植入病毒

黑客通过命令行执行以下操作来释放勒索病毒:

-

下载恶意程序:使用 certutil 或 bitsadmin 工具,从黑客控制的服务器下载 .mallox 病毒本体(通常命名为 svchost.exe 或伪装成系统文件)到受害服务器的临时目录。

-

执行加密:运行病毒程序,病毒会遍历服务器上的所有磁盘文件(除系统文件外),执行高强度加密,并修改后缀名。

3. “破门”手段二:远程桌面(RDP)暴力破解

这种方式主要针对Windows 服务器或开启了远程办公的电脑。

-

扫描 3389 端口:黑客扫描开放了 3389 端口的设备。

-

撞库攻击:同样使用字典攻击。

-

-

常见弱口令:Administrator/123456、admin/admin、User/123456。

-

-

手动操作:一旦黑客成功登录 RDP 桌面,他们就像拥有了这台电脑的键盘和鼠标。他们会:

-

-

直接关闭杀毒软件。

-

手动上传并运行 .mallox 勒索病毒。

-

甚至为了彻底控制,会创建一个隐藏的后门账号,方便下次再次进入。

-

4. “破门”手段三:钓鱼邮件攻击

这种方式通常针对没有开放公网端口的公司内部网络或个人用户。

-

伪装诱饵:黑客精心制作邮件,伪装成以下内容:

-

-

官方通知:税务申报提醒、工商年检警告。

-

商务文件:发票、采购订单、合同草案。

-

求职简历:附带 .exe 伪装成 .doc 的简历文件。

-

-

诱导点击:

-

-

邮件附件通常是一个压缩包(.zip 或 .rar),内藏恶意的 .exe 程序或带有“宏病毒”的 Office 文档。

-

一旦用户解压并双击运行,或者在文档中点击“启用宏”,病毒便会悄悄在后台下载并运行。

-

-

内网横向移动:病毒感染一台电脑后,会尝试通过内网漏洞(如永恒之蓝、SMB 漏洞)感染同一局域网内的其他服务器和电脑,最终找到核心数据库并加密。

若您的数据文件因勒索病毒而加密,只需添加我们的技术服务号(data788),我们将全力以赴,以专业和高效的服务,协助您解决数据恢复难题。

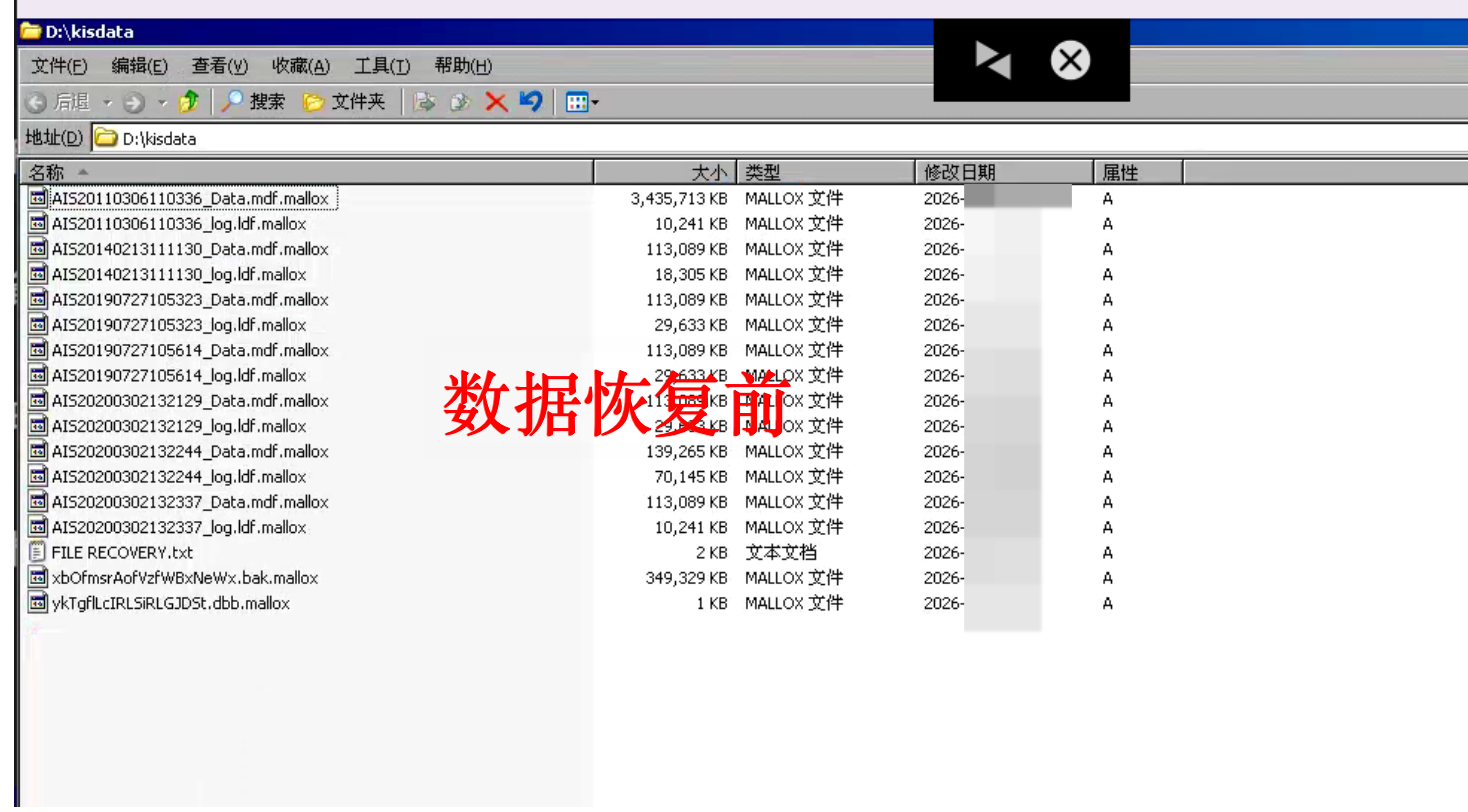

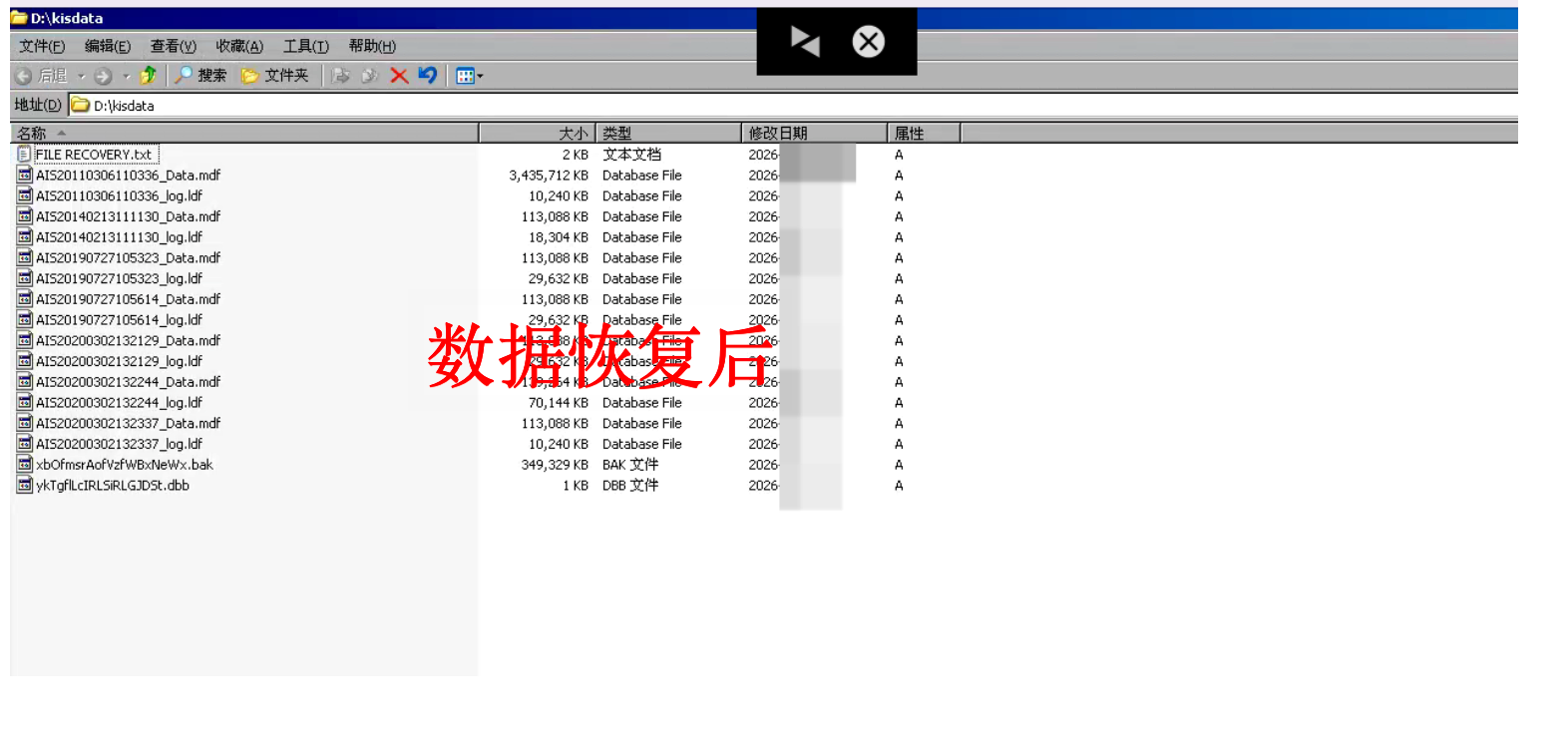

被.mallox勒索病毒加密后的数据恢复案例:

总结与防御要点

通过上述分析可以看出,.mallox 病毒之所以能“进来”,核心原因往往是认证凭证的薄弱(弱口令)或系统的敞开(高危端口暴露)。

针对性防御建议:

-

强密码策略:强制 sa 和 Administrator 账户使用 16 位以上、包含大小写字母、数字和特殊符号的复杂密码。

-

关闭非必要端口:在防火墙层面封禁入站规则,禁止公网直接访问 1433 和 3389 端口。如果必须管理,请通过 VPN 或仅允许特定 IP 访问。

-

禁用危险组件:在 SQL Server 中禁用 xp_cmdshell,除非业务绝对必须。

-

邮件警惕:不打开不明邮件的附件,不点击陌生链接。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.rx勒索病毒, .xr勒索病毒, weax勒索病毒,,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,[[ruizback@proton.me]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.snojdp勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒,.[[yatesnet@cock.li]].wman勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。