遭遇.888勒索病毒攻击!24小时内黄金救援时间与处理方案

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

在当今的网络黑产链条中,.888 勒索病毒(常关联于 GlobeImposter、Dharma 或 Phobos 家族变种)被视为一种极具破坏力的“重武器”。它不追求像蠕虫病毒那样全网扩散,而是更像一名沉默的刺客,潜伏在网络的阴影中,对高价值目标实施精准猎杀。如果我们将企业的网络环境比作一座城堡,.888 病毒的每一次入侵,都是一次对城堡防御体系的实战爆破。本文将站在攻防对抗的前沿,深度复盘 .888 的战术动作,并提供硬核的数据反制指南。

遭遇.888勒索病毒攻击!24小时内黄金救援时间与处理方案

案例简介:

在当今的网络黑产链条中,.888 勒索病毒(常关联于 GlobeImposter、Dharma 或 Phobos 家族变种)被视为一种极具破坏力的“重武器”。它不追求像蠕虫病毒那样全网扩散,而是更像一名沉默的刺客,潜伏在网络的阴影中,对高价值目标实施精准猎杀。如果我们将企业的网络环境比作一座城堡,.888 病毒的每一次入侵,都是一次对城堡防御体系的实战爆破。本文将站在攻防对抗的前沿,深度复盘 .888 的战术动作,并提供硬核的数据反制指南。

引言

在当今的网络黑产链条中,.888 勒索病毒(常关联于 GlobeImposter、Dharma 或 Phobos 家族变种)被视为一种极具破坏力的“重武器”。它不追求像蠕虫病毒那样全网扩散,而是更像一名沉默的刺客,潜伏在网络的阴影中,对高价值目标实施精准猎杀。如果我们将企业的网络环境比作一座城堡,.888 病毒的每一次入侵,都是一次对城堡防御体系的实战爆破。本文将站在攻防对抗的前沿,深度复盘 .888 的战术动作,并提供硬核的数据反制指南。

若您的数据因勒索病毒攻击而受损且需紧急恢复,欢迎添加我们的技术服务号(data338)获取一对一解决方案,我们的专家将全程协助您完成数据抢救工作。

攻击链复盘:.888 是如何“炸开”防线的?

.888 勒索病毒并非偶然的系统故障,而是一次精心策划的“系统劫持”事件。其战术风格高度成熟,遵循标准的网络入侵杀伤链。

1. 侦察与“撞门”

.888 的第一步是静默的“踩点”。攻击者利用自动化扫描器,在全网范围内搜寻暴露在公网上的 3389 端口(RDP 远程桌面)。

-

战术动作:一旦发现开放端口,黑客不再依赖复杂的 0day 漏洞,而是通过暴力破解工具,对管理员账号进行字典攻击。弱口令(如 Admin/123456)就是为他们留下的“后门钥匙”。

2. 权限提升与“杀软绕过”

登录服务器后,黑客并不急于加密。他们会先进行“环境清理”。

-

战术动作:手动注册表禁用 Windows Defender,关闭杀毒软件服务,甚至利用工具抓取哈希值,进一步获取域控制器权限。此时的服务器,虽然还在运行,但实际上已经完全沦陷。

3. 数据“清洗”与加密

.888 启动后,会迅速遍历所有磁盘分区,针对高价值文件(SQL 数据库、虚拟磁盘、代码工程)执行 AES-256 + RSA 混合加密,并将文件后缀篡改为 .888。

-

致命一击:它通常会执行 vssadmin delete shadows 命令,彻底删除系统的卷影副本,切断受害者使用系统自带还原功能的最后退路。

面对勒索病毒造成的数据危机,您可随时通过添加我们工程师的技术服务号(data338)与我们取得联系,我们将分享专业建议,并提供高效可靠的数据恢复服务。

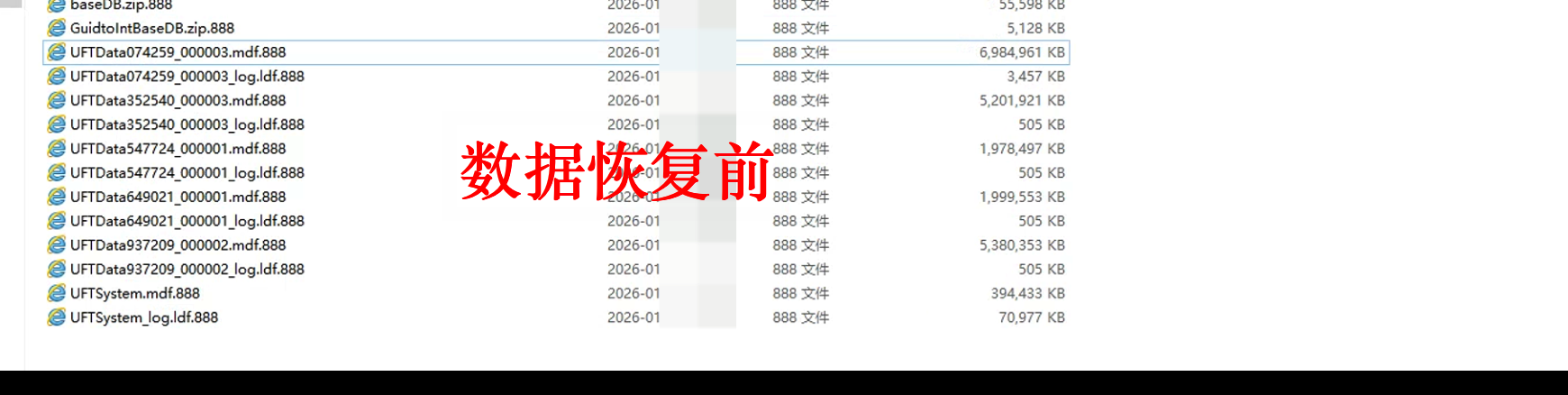

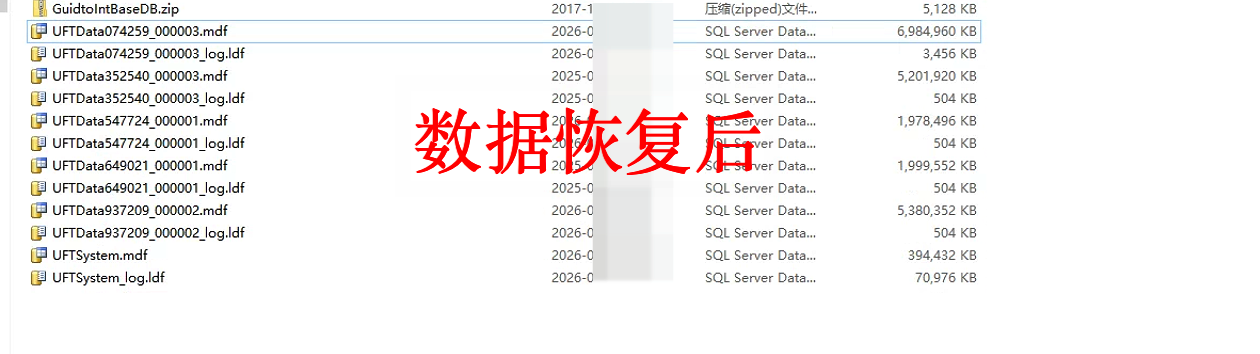

被.888勒索病毒加密后的数据恢复案例:

企业安全防御白皮书:针对 .888 勒索病毒的威胁阻断与数据修复

一、 威胁定义:理解对手

.888 勒索病毒(通常隶属于 GlobeImposter、Phobos 或 Dharma 家族)是目前对企业级攻击最活跃的变种之一。它不仅仅是一个病毒程序,更是一套完整的“商业绑架流程”。

该病毒的主要特征是利用混合加密算法(AES+RSA)锁定文件,将后缀修改为 .888,并在桌面留下勒索信。其攻击并非随机漫步,而是精准的“外科手术式打击”,直指企业的数据库、虚拟机及核心文档。

二、 核心防线:构建“纵深防御”体系(预防措施篇)

防御 .888 勒索病毒,不能仅靠杀毒软件的被动查杀,必须建立主动的、分层的防御工事。以下是阻断感染的五大关键预防策略:

1. 网络边界:切断“直达链”

.888 病毒最主要的入口是公网暴露的 RDP(远程桌面)端口。这是必须堵死的“后门”。

-

强制策略:严禁将服务器的 3389 端口直接映射到公网 IP。

-

替代方案:部署 VPN 专线 或 安全堡垒机。所有运维操作必须先经过 VPN 双因子认证(如短信验证码+动态令牌),建立加密隧道后才能访问服务器。这相当于给大门加了三重锁,即便黑客窃取了密码,没有令牌也无法登录。

2. 身份认证:消灭“弱口令”

利用弱口令(如 Admin/123456)进行暴力破解是黑客最常用的手段。

-

密码策略:强制实施长密码策略(12位以上),包含大小写字母、数字及特殊符号。

-

账户封禁:设置账户锁定策略(例如连续输错 5 次密码锁定账户 30 分钟),有效阻断暴力破解脚本的尝试。

3. 权限管控:落实“最小权限原则”

很多中毒事件源于管理员使用“超级管理员”账号进行日常浏览,导致病毒获得最高权限。

-

权限分离:日常运维严格使用普通权限账号。仅在执行系统维护时才切换至高权限账号。这样即便普通账号中招,病毒也无法执行破坏卷影副本或修改系统核心配置的操作。

4. 终端加固:补丁与微隔离

-

漏洞修补:定期更新操作系统补丁,特别是针对 RDP 服务的漏洞(如 BlueKeep)。

-

微隔离:在内部网络中部署防火墙策略,限制服务器之间的非必要通信。即使一台服务器中毒,也能防止病毒横向传染到数据库或备份服务器。

5. 数据避难所:执行“3-2-1”冷备份法则

这是防御勒索病毒的最后一道防线,也是最保险的底牌。

-

3:保留 3 份 数据副本。

-

2:存储在 2 种 不同的介质上(如服务器本地硬盘 + 移动硬盘/NAS)。

-

1:保留 1 份 物理隔离的冷备份。

-

-

*关键动作*:定期将核心数据备份到离线存储设备,并物理断开连接。一旦主系统被 .888 攻击,这份离线备份将确保您的业务能够 100% 满血复活。

-

91数据恢复-勒索病毒数据恢复专家,以下是2026年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.rox勒索病毒,.xor勒索病毒,.rx勒索病毒, .xr勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒,.[[yatesnet@cock.li]].wman勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。