数据库被 .xor 加密打不开?不要慌,这里有救命方案!

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

导言在网络安全对抗中,勒索软件早已脱离了简单的“恶作剧”阶段,演变为精密的商业化犯罪。.xor 勒索病毒(通常基于 Xorist 家族)正是这一演变过程中的典型代表。它不仅仅是一个修改文件

数据库被 .xor 加密打不开?不要慌,这里有救命方案!

案例简介:

导言在网络安全对抗中,勒索软件早已脱离了简单的“恶作剧”阶段,演变为精密的商业化犯罪。.xor 勒索病毒(通常基于 Xorist 家族)正是这一演变过程中的典型代表。它不仅仅是一个修改文件

导言

在网络安全对抗中,勒索软件早已脱离了简单的“恶作剧”阶段,演变为精密的商业化犯罪。.xor 勒索病毒(通常基于 Xorist 家族)正是这一演变过程中的典型代表。它不仅仅是一个修改文件后缀的程序,更是一套利用“信任关系”漏洞的精准打击系统。当屏幕上出现 .xor 后缀时,传统的杀毒思维往往失效。我们需要跳出常规,从底层原理、实战误区以及硬核防护三个维度重新审视这场博弈。数据丢失无小事!若勒索病毒导致业务中断或资料损毁,您可添加我们工程师的技术服务号(data338),专业团队将评估风险并提供定制化恢复策略。

一、 病毒解构:.xor 为什么能轻易得手?

与其说 .xor 是一种病毒,不如说它是一场针对“管理疏忽”的精准狩猎。

-

加密逻辑的残酷性.xor 病毒通常采用混合加密模式:使用对称加密(如 AES)快速锁定文件内容,同时使用非对称加密(如 RSA)锁定解密密钥。这意味着,文件名后缀的改变只是表象,核心在于文件内部的二进制数据已经被彻底重组。没有黑客手中的私钥,通过数学计算暴力还原的可能性在现实时间内几乎为零。

-

精准的“盲区”打击该病毒变种往往潜伏在老旧的服务器环境(如 Windows Server 2008/2012)中。这些系统虽然承载了核心业务,但往往缺乏现代操作系统的漏洞缓解机制(如 ASLR、DEP),导致病毒能以最高权限(SYSTEM)运行,随意修改 MBR 或删除卷影副本,切断用户的系统级恢复路径。

二、 遭遇.xor 勒索病毒的加密

深夜十一点,写字楼的灯光大多已经熄灭,但位于 18 层的这家精密制造企业依然灯火通明。作为行业内深耕多年的技术型公司,他们的核心资产都存储在那台恒温恒湿的服务器机房里。

运维主管老陈刚端起泡好的枸杞茶,手机突然像疯了一样震动起来。屏幕上弹出的不是微信消息,而是服务器监控系统的红色警报:“核心数据库离线!文件系统异常!”

老陈心头一紧,甚至来不及穿上外套,冲进了机房。在那块巨大的监控屏上,原本绿色的健康图标此刻触目惊心地全变成了红色。他颤抖着手,登录到其中一台文件服务器,眼前的景象让他如坠冰窟——

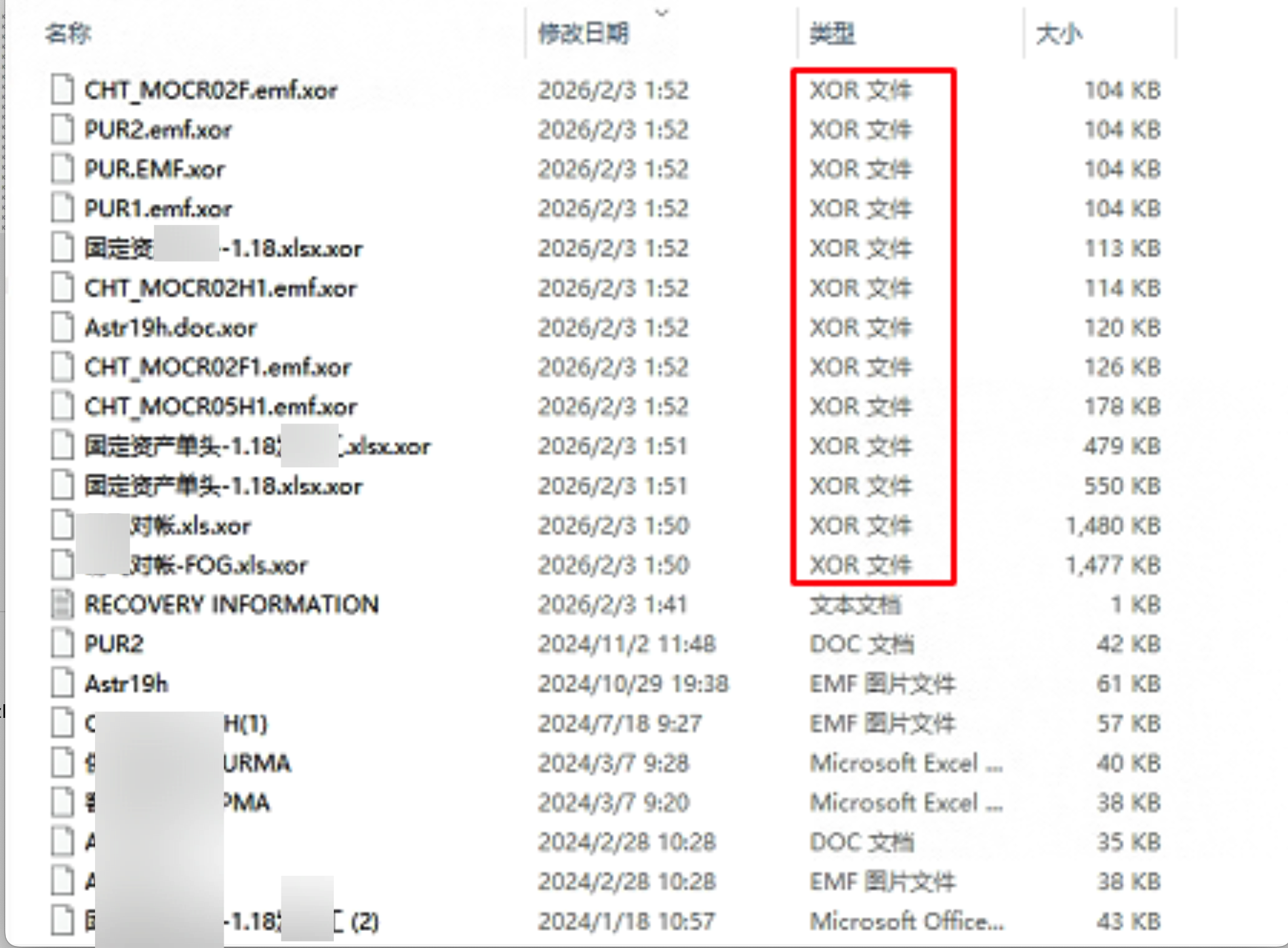

数百个 G 的设计图纸、财务报表、客户订单,所有文件的图标全都变成了不可识别的白色,文件名后面被整齐划一地加上了一个冷冰冰的后缀:.xor。

桌面上,一个名为 HOW TO DECRYPT FILES.txt 的记事本正静静地开着,里面用蹩脚的英文写着:所有文件已被加密,支付 0.5 个比特币到指定钱包,否则数据将永久销毁。

“完了。”老陈瘫坐在椅子上。他知道,公司的备份系统因为上周扩容故障,正处于停机维护状态。现在的每一份数据,都是无价的。

公司 CEO 李总在十分钟内赶到了现场。听完汇报,这位平日里雷厉风行的掌舵人也沉默了。这些数据不仅是图纸,更是未来三年的战略布局。如果丢了,公司将面临巨额赔偿,甚至直接破产。

“报警吧,然后联系技术部想办法。”李总的声音有些沙哑。

技术团队连夜奋战,尝试了市面上几乎所有的杀毒软件,甚至找到了几个所谓的“解密工具”,但面对复杂的 .xor 加密算法,全都束手无策。那个后缀就像一道无法逾越的叹息之墙,将他们隔绝在希望之外。

绝望在会议室里蔓延。有人提议:“要不,给他们钱?”

“不行!”李总猛地拍桌子,“给了钱也不一定给密钥,而且这会助长他们的气焰!”

就在僵持不下时,公司的一位高级顾问提了一嘴:“我听说国内有一家专门做这种极端恢复的公司,叫 91数据恢复。据说处理过很多 .xor 类型的勒索案例,不用黑客密钥也能通过底层技术恢复。”

这根救命稻草,李总决定死死抓住。

凌晨三点,电话拨通了。那头 91 数据恢复的工程师声音冷静而专业,仿佛是一剂强心针注入了混乱的现场:“不要运行任何软件,不要重启服务器,立即物理断网!我们需要对底层扇区做镜像分析。”

接下来的 48 小时,对于这家公司来说,像是过了一个世纪。

在 91 数据恢复的无尘实验室里,一场微观层面的手术正在进行。工程师们没有理会那道看似坚不可摧的加密锁,而是深入到了硬盘的物理底层。他们利用专业的磁盘镜像设备,逐扇区读取数据。

“Xorist 家族的病毒通常有个特性,它在加密时可能会在底层留下数据页的残留,或者日志文件里还有未加密的事务记录。”资深的恢复工程师一边盯着显微镜下的硬盘盘片,一边指挥团队编写针对 .xor 特征的数据提取算法。

屏幕上,代码如瀑布般飞速流淌。

第二天中午,一封带着验证截图的邮件发到了公司。

“核心数据库表结构恢复 99%,关键设计图纸文件完整性 100%。”

当李总颤抖着手,在隔离测试电脑上打开那个原本显示为乱码的文件夹时,那张熟悉的、决定公司未来的总装图清晰地展现在屏幕上。文件名后那讨厌的 .xor 已经消失,取而代之的是原本清晰的名字。

会议室里爆发出了压抑已久的欢呼。

这次死里逃生的经历给这家公司上了最昂贵的一课。事后,李总不仅重金升级了硬件防火墙,封锁了 RDP 高危端口,更制定了铁律:备份必须“物理隔离”,并定期进行灾难恢复演练。

虽然那场关于 .xor 的噩梦已随风而去,但它留下的警示,将永远刻在每一位员工的心中。而在关键时刻,那通拨向 91 数据恢复的电话,成为了挽救这家企业命运的转折点。 遭遇勒索病毒不必慌张!您可添加我们工程师的技术服务号(data338),即可解锁「三步应急指南」:检测样本→评估方案→启动恢复流程,全程透明化服务。

三、 预防 2.0:从“杀毒”转向“隔离”

传统的防病毒思维已经滞后,针对 .xor 类病毒,我们需要建立更严苛的访问控制体系。

1. 斩断 RDP 暴力链

80% 的 .xor 感染源于 RDP(3389 端口)的暴力破解。

-

对策:不要仅仅依赖复杂密码。必须强制实施 NAT 策略 或 VPN 网关。让 3389 端口对公网不可见,是防御该病毒成本最低但效果最好的手段。如果没有 VPN,黑客即使有密码也敲不开你服务器的门。

2. 实施“最小权限”原则 (PAM)

很多中毒事件是因为员工使用了过高的管理员权限浏览网页或收发邮件。

-

对策:日常办公严格限制在“User”权限,只有在安装软件或进行系统维护时,才通过 UAC 提升或使用专用管理员账号。这能有效限制病毒加密系统关键文件的能力。

3. 备份的“物理气闸”

认为“同步盘”是备份是最大的误区。OneDrive 或 NAS 实时同步会在文件被加密的瞬间,把备份也变成密文。

-

对策:必须有一份冷备份。即定期将数据复制到硬盘后,物理断开连接。黑客无法攻击物理断开的数据,这是对抗勒索软件的终极底线。

结语

.xor 勒索病毒并不可怕,可怕的是我们对它的一无所知和应对失措。当感染发生时,冷静的判断比激动的情绪更有价值——优先利用快照回滚,审慎评估底层恢复,坚决封堵攻击端口。只要防御体系做到位,任何勒索病毒都无法攻破您的“数字堡垒”。

91数据恢复-勒索病毒数据恢复专家,以下是2025年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.rx勒索病毒, .xr勒索病毒, weax勒索病毒,,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.peng勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,.reco勒索病毒,.bruk勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[[Ruiz@firemail.cc]].peng勒索病毒,.[[Watkins@firemail.cc]].peng勒索病毒,[[ruizback@proton.me]].peng勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.snojdp勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒,.[[yatesnet@cock.li]].wman勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。