服务器中了 . rox勒索病毒怎么办?紧急数据恢复全攻略

- 客户名称:国内某公司

- 售前服务顾问:谢顾问

- 恢复工程师:刘工

- 恢复工期:一天

- 恢复范围:一台服务器

- 恢复率:100%

在企业网络攻防战中,最可怕的敌人往往不是那些大肆破坏的“噪音”,而是静默潜入、精准打击的“刺客”。.rox 勒索病毒 正是扮演着这样一个角色。不同于以往广撒网的蠕虫病毒,.rox 病毒通常展现出高度的战术素养。它往往不依赖复杂的零日漏洞,而是利用最容易被忽视的管理漏洞——RDP(远程桌面)服务的疏忽,对企业内网发起降维打击。 当文件后缀被统一打上 .rox 的烙印时,这不仅是数据加密的标志,更是防御体系彻底崩塌的信号。

服务器中了 . rox勒索病毒怎么办?紧急数据恢复全攻略

案例简介:

在企业网络攻防战中,最可怕的敌人往往不是那些大肆破坏的“噪音”,而是静默潜入、精准打击的“刺客”。.rox 勒索病毒 正是扮演着这样一个角色。不同于以往广撒网的蠕虫病毒,.rox 病毒通常展现出高度的战术素养。它往往不依赖复杂的零日漏洞,而是利用最容易被忽视的管理漏洞——RDP(远程桌面)服务的疏忽,对企业内网发起降维打击。 当文件后缀被统一打上 .rox 的烙印时,这不仅是数据加密的标志,更是防御体系彻底崩塌的信号。

导言

在企业网络攻防战中,最可怕的敌人往往不是那些大肆破坏的“噪音”,而是静默潜入、精准打击的“刺客”。.rox 勒索病毒 正是扮演着这样一个角色。不同于以往广撒网的蠕虫病毒,.rox 病毒通常展现出高度的战术素养。它往往不依赖复杂的零日漏洞,而是利用最容易被忽视的管理漏洞——RDP(远程桌面)服务的疏忽,对企业内网发起降维打击。 当文件后缀被统一打上 .rox 的烙印时,这不仅是数据加密的标志,更是防御体系彻底崩塌的信号。如果您的机器遭遇勒索病毒的袭击时,我们的vx技术服务号(data788)是您坚实的后盾,共享我们的行业经验和智慧,助您迅速恢复运营。

一、 入侵复盘:.rox 是如何绕过雷达的?

要战胜对手,首先要像对手一样思考。.rox 病毒的典型攻击链条非常清晰,它利用的是“信任关系的滥用”。

-

外围侦察(端口扫描)黑客的自动化脚本全天候在互联网上游荡,专门寻找暴露在公网上的 3389 端口(Windows 远程桌面)。如果您的服务器直接将此端口映射到公网,无异于给黑客留了一扇门。

-

凭证窃取(暴力破解)一旦发现端口,黑客会使用字典攻击,针对弱口令(如 Admin/123456)或默认凭证进行撞库。一旦通过验证,黑客便拥有了合法的管理员权限。

-

内部潜伏与释放与普通病毒不同,黑客此时是“人”在操作。他们会手动关闭杀毒软件,上传 .rox 病毒的执行体,并精准定位到最有价值的文件共享区或数据库所在盘符进行加密。

-

擦除痕迹为了阻断系统自带的“影子卷”恢复功能,.rox 病毒会执行 vssadmin delete shadows 命令,彻底清除系统的后悔药。

二、 数据救援:从“求饶”转向“底层突围”

面对 .rox 的封锁,传统的“等待解密”模式是被动的。我们需要建立一套基于数据生命周期的救援逻辑。

第一阶段:时空回溯(云环境的降维打击)

如果您的业务部署在云端,这是一场不对称战争。

-

优势:云厂商提供的快照技术是独立于服务器系统之外的。

-

策略:不要试图在被感染的系统中与病毒对抗。直接进入云后台,利用快照将系统回滚至加密前的任意时间点。这是唯一能实现 100% 数据无损且速度最快的方案。

第二阶段:底层手术(针对物理服务器的绝境恢复)

对于缺乏备份的物理服务器,支付赎金充满了不确定性。此时应采用数据库底层碎片重组技术。

-

原理:.rox 病毒在加密 SQL/Oracle 数据库时,通常采用“读取-加密-重写”的模式。在重写完成之前,或因为文件过大导致加密中断,底层磁盘中往往残留着未被覆盖的数据页。

-

实施:专业的数据恢复机构(如 91 数据恢复)不会去解密那个已经损坏的文件,而是通过磁盘镜像技术,直接读取磁盘底层的扇区,将残留的“碎片”提取出来,利用数据库的日志记录重构表结构。这比依赖黑客的密钥要掌握更多主动权。

第三阶段:系统残留挖掘

在某些应急响应中,我们发现部分 .rox 变种由于执行环境异常,未能成功清除所有卷影副本。

-

尝试:使用如 ShadowExplorer 等工具尝试寻找残留的备份,但这属于“碰运气”的范畴,不能作为核心恢复手段。

若您的数据文件因勒索病毒而加密,只需添加我们的技术服务号(data788),我们将全力以赴,以专业和高效的服务,协助您解决数据恢复难题。

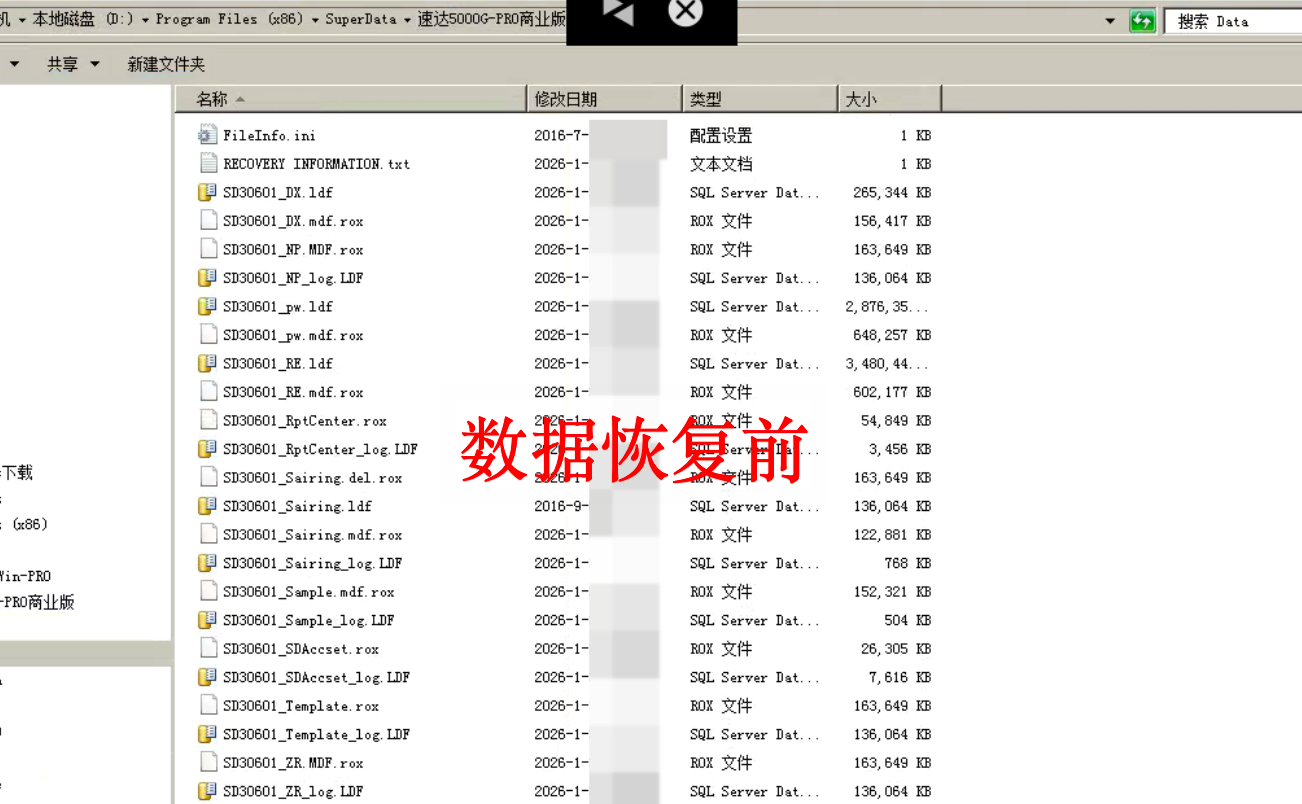

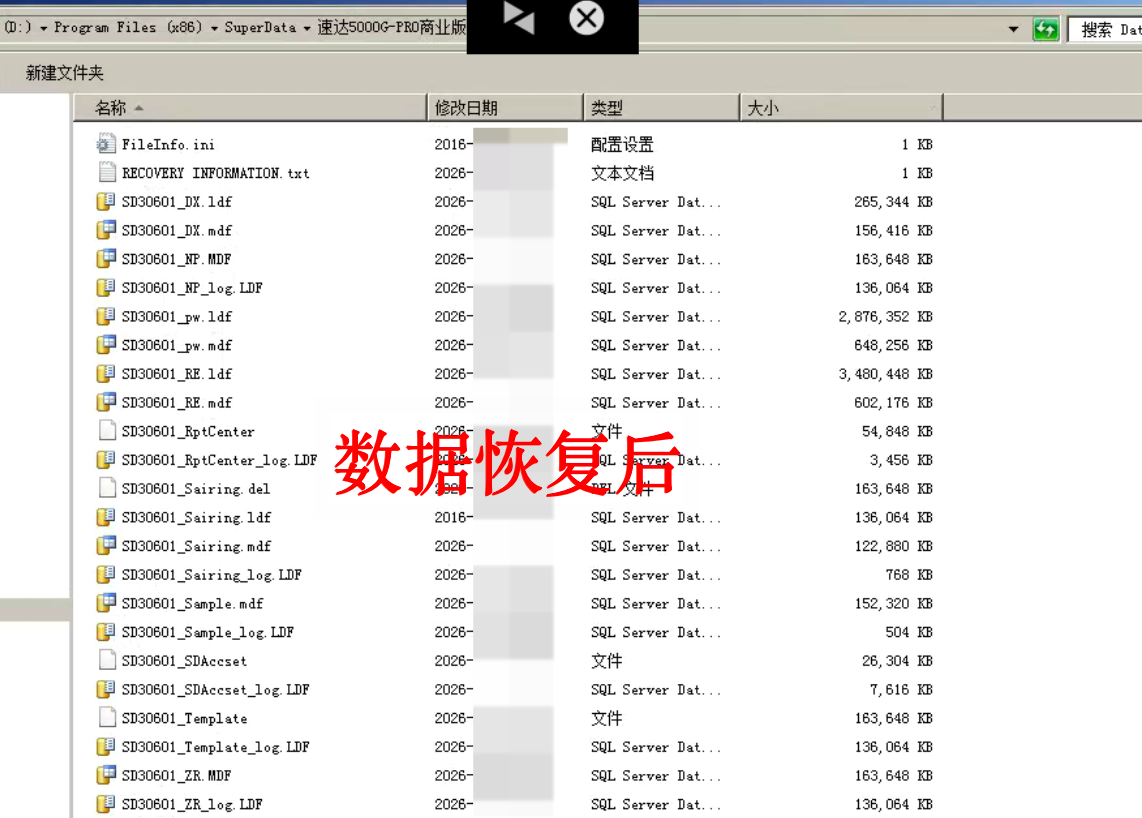

被.rox勒索病毒加密后的数据恢复案例:

三、 防御升级:构建“零信任”网络架构

防御 .rox 病毒,不能只靠“杀毒软件”,必须从网络架构层面切断其生存土壤。

1. 斩断 RDP 的“直达链条”

这是防御 .rox 的核心。

-

硬隔离:绝对禁止将 3389 端口直接映射到公网 IP。

-

跳板机机制:建立运维堡垒机或 VPN 服务器。所有运维操作必须先经过 VPN 的双因子认证,进入内网后才能访问服务器。这样,即便黑客攻破了 VPN,也无法直接触及核心数据库服务器。

2. 账号特权最小化(PAM)

很多中毒事件源于管理员一直使用高权限账号进行日常浏览。

-

策略:实施“双账号制”。日常办公使用无权安装软件和修改系统配置的“普通账号”;仅在维护系统时使用“管理员账号”。这能有效限制病毒利用管理员权限进行横向传播。

3. 备份的“物理气闸”

NAS 实时备份在勒索病毒面前是脆弱的,因为它会实时同步加密后的文件。

-

对策:坚持“离线备份”策略。定期将核心数据复制到物理断开连接的硬盘或磁带中。这是对抗勒索病毒破坏力最强的物理气闸。

结语

.rox 勒索病毒的每一次成功入侵,本质上都是对“懒惰管理”的惩罚。它利用了我们对 3389 端口的疏忽,对弱口令的侥幸。

只有当我们不再依赖单一的杀毒软件,而是建立起端口收敛、权限分离、冷备份兜底的纵深防御体系时,.rox 病毒才会失去它的威慑力。请立即检查您的网络边界,确保那扇“后门”已经被牢牢锁死。

91数据恢复-勒索病毒数据恢复专家,以下是2026年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展,。

后缀.rox勒索病毒,.xor勒索病毒,.rx勒索病毒, .xr勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.taps勒索病毒,.mallox勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.backups勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.REVRAC勒索病毒,.kat6.l6st6r勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒,.[[yatesnet@cock.li]].wman勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,智邦国际软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库、易宝软件数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。